ブログ BLOG

- 作成日時

- 2021-07-27

- 照会

- 20849

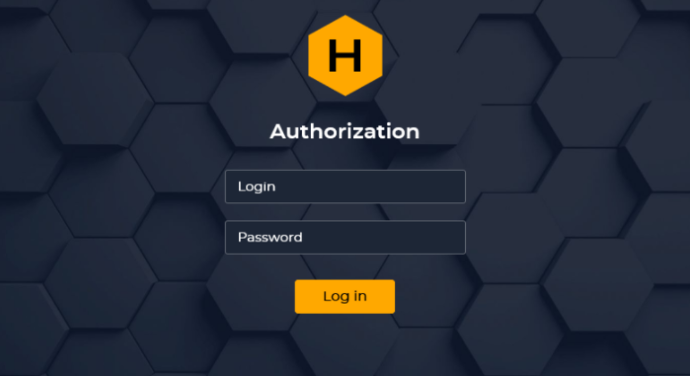

企業を対象に活動しているランサムウェアの中には、ランサムウェア攻撃以前に、

内部のネットワークに侵入して収集可能な重要データを事前に収集し、外部に流出させた後、

ファイル暗号化するランサムウェア攻撃を行い、ファイル復旧のための金銭とともに、事前に流出したデータに対する処理費用まで、2重に要求する傾向にあるものもあります。

企業のデータ流出は従来から様々な悪性コード感染を通じて情報流出を試みる行為があったため、

特に目新しいものではありませんが、流出した情報に対して金銭を要求するという点は暗号通貨という媒体によってもたらされた変化だと言えます。

今回ご覧頂くHiveランサムウェアは、VirusTotalに2021年6月下旬頃に登録されており、企業のみを対象に流布活動を行うものと思われています。

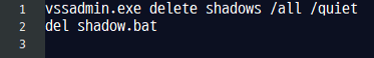

ファイル暗号化時には ..hive ファイル拡張名の形態に変更して、ファイル復旧のための.key.hiveキーファイルを各ドライブに生成します。

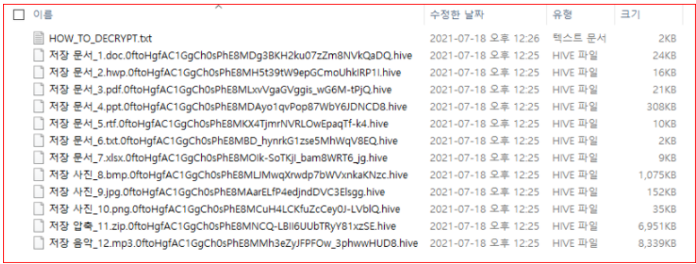

決済案内ファイル(HOW_TO_DECRYPT.txt)では、Torウェブブラウザを通して特定のサイトにアクセスするように誘導しており、特にログインID及びパスワードを提示しています。

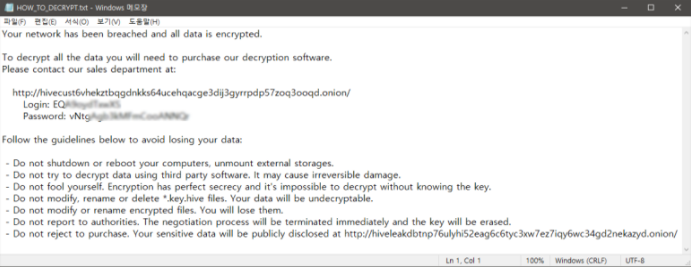

実際のサイトにアクセスすると、認証のためにIDとパスワードを入力してログインする方法で作成されています。

また、HiveLeaks流出情報提供サイトでは、ランサムウェア攻撃により外部流出したデータに関する情報を掲示し、金銭を誘導している様子を知ることができます。

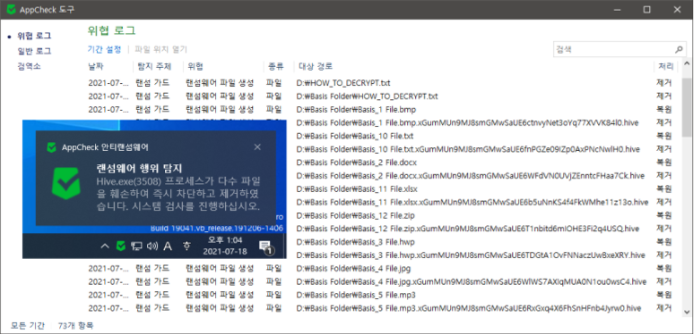

AppCheckは、Hiveランサムウェアによってファイルの暗号化が進められる場合、

遮断・遮断以前に一部毀損されたファイルに対する自動復元をサポートしています。

Hiveランサムウェアをはじめとする企業の標的型ランサムウェアの場合は、

企業で使用されているVPN等のソリューションの弱点を利用して内部に侵入したり、

外部との接続が可能な遠隔制御(RDP)アカウントに攻撃をし、アクセス権限を獲得する方法でも侵入を試みているので、周期的なセキュリティ点検が必要となります。