ブログ BLOG

- 作成日時

- 2021-07-15

- 照会

- 23056

最近、海外で探知が確認された新しいZeppelinランサムウェア(Ransomware)の変種が確認されました。

Zeppelinランサムウェアは従来のBuranランサムウェア系であり、今回の感染事例の他にも、

2021年6月頃には韓国でも遠隔制御(RDP)アクセス方式によりシステムに侵入し、

ランサムウェアを実行する方式で活動したと思われますので、感染に注意する必要があります。

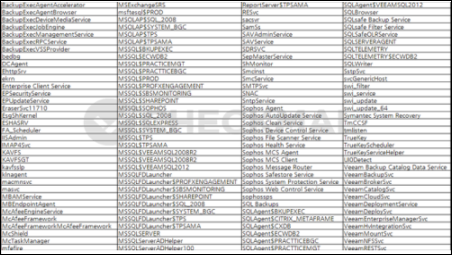

正確な感染方法はわかりませんが、未確認感染経路を通じて一時フォルダ内で生成·実行され、

感染環境のドライブ数および対象位置によっては少なくとも2つ以上の多重プロセスが同時動作し、

ファイル暗号化も同時に進めることができます。

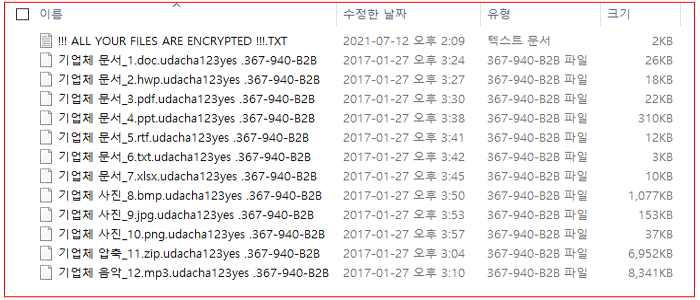

これまで確認されたZeppelinランサムウェアは、.<3桁Random>-<3桁Random>ファイル拡張名パターンで

暗号化処理が行われており、決済案内ファイル名だけが異なる形態でした。

今回確認された変種の場合には、.udacha123yes.<3桁Random>-<3桁Random>-<3桁Random>というパターンに変更され、

特に追加されたudachaの単語はロシア語(Russian)に翻訳してみると、成功、幸運、成果という意味を持っているものと思われます。

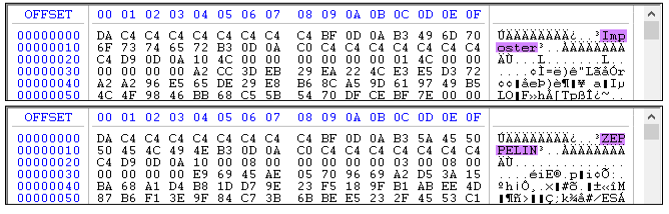

ちなみに、従来のZeppelinランサムウェアによって暗号化されたファイルには、ImposterあるいはZEPPELINという文字列が含まれていました。

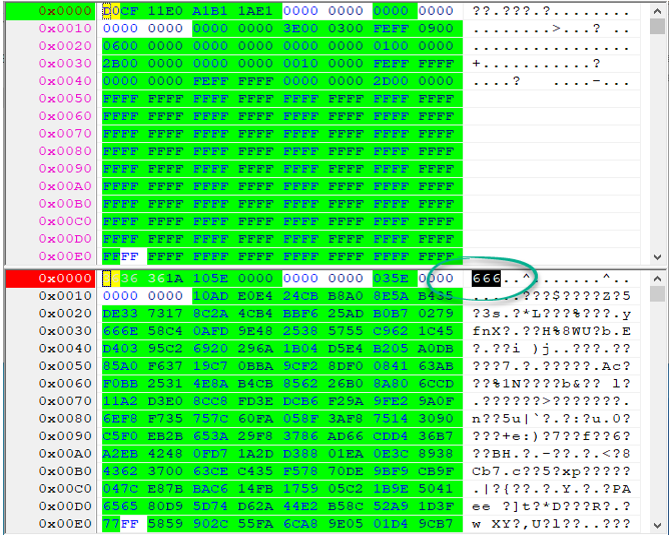

しかし、今回の変種の場合には、ファイルヘッダー領域の666という文字列に変更され、ファイル暗号化処理が行われたのが特徴です。

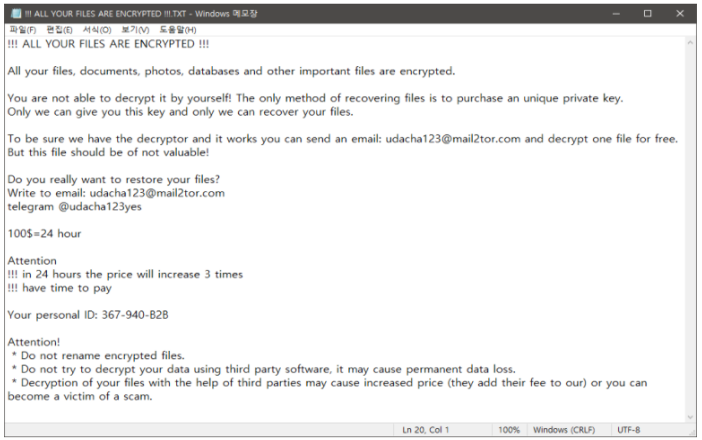

決済案内ファイルは従来と同じように!!! ALL YOUR FILES ARE ENCRYPTED !!!.TXTファイル名を通じてメールまたはTelegramによる連絡を要求します。

AppCheckは、Zeppelinランサムウェアによってファイル暗号化が行われる場合、多重遮断を行い、

各ドライブでのファイル毀損時の遮断および遮断以前に一部毀損されたファイルの自動復元をサポートしています。

特に、遮断時点で一部のファイルだけが暗号化処理されていたが中断されたため、暗号化された状態に維持されたファイルも

ランサムウェア避難所フォルダ(RansomShelter)に原本のファイルを一時バックアップし、事後復元することができます。

正確な感染方法は不明ですが、Zeppelinランサムウェアの被害が最近増加しているので、

外部からアクセスできる遠隔制御(RDP)、MS SQL Server管理ソリューションの使用などをする場合、アカウント保護に特に気をつけてください。