ブログ BLOG

- 作成日時

- 2021-09-01

- 照会

- 22311

2019年12月頃、初めて登場したLockBit ランサムウェア(Ransomware)が、最近v2.0にアップデートされ、より多様な機能が追加されました。

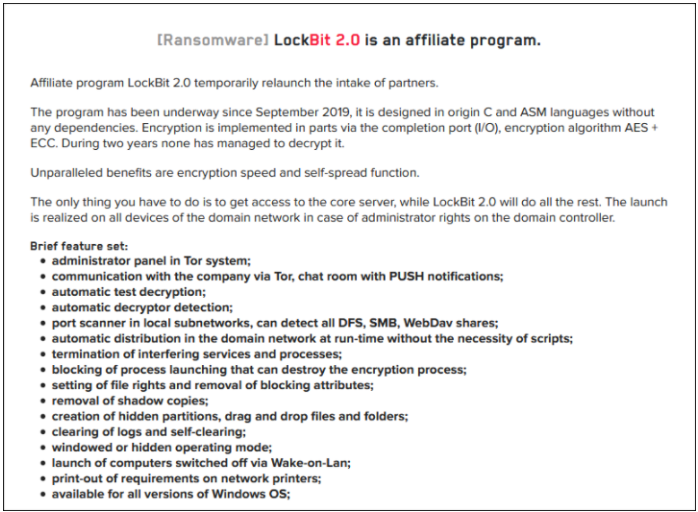

LockBitランサムウェア運営者が公開したv2.0の特徴の中には、ドメインネットワークを利用してスクリプトを使わない自動配布機能、Wake-on-Lan(WOL)によるデバイスの起こし、ネットワークプリンタによる出力機能などの機能を通じて、流布機能とランサムウェア機能をさらに強化しました。

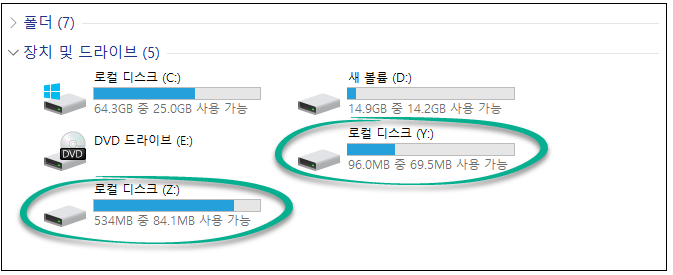

以前のバージョンと同様に、LockBitランサムウェア(v2.0)は隠れているEFIシステムパーティションと復旧/システム予約パーティションを活性化できます。

ファイル暗号化を円滑に進めるために、次のような様々なプログラム及び分析ツールなどのプロセスが実行中の場合、終了処理することができます。

360doctor.exe, 360se.exe, AutodeskDesktopApp.exe, avz.exe, axlbridge.exe, beserver.exe, Culture.exe, Defwatch.exe, excel.exe, fdhost.exe, fdlauncher. exe, GDscan.exe, httpd.exe, isqlplussvc.exe, java.exe, koaly-exp-engine-service.exe, MsDtSrvr.exe, mysqld.exe, notepad++.exe, onenote.exe, procmon64.exe, QBDBMgr.exe, QBDBMgrN.exe, qbupdate.exe, QBW32.exe, RaccineSettings.exe, RAgui.exe, sqlmangr.exe, supervise.exe, SystemExplorer. exe, tv_x64.exe, VeeamDeploymentSvc.exe, wdswfsafe.exe, winword.exe, wxServer.exe, wxServerView.exe, ZhuDongFangYu.exeなど

また、次のようなバックアップ、SQL、データ、セキュリティ製品のサービスが存在する場合は、中止して機能を無力化させることができます。

AcrSch2Svc, BackupExecVSSProvider, CAARCUpdateSvc, Culserver, dbsrv12, FishbowlMySQL, Intuit.QuickBooks.FCS, MSSQL, PDVFSService, QBVSS, RTVscan, sophos, tomcat6 ,veeam, vmware-usbarbitator64, wrapper, YooBackup, zhudongfangyuなど

システム復元機能を利用してファイルの復元を遮断する目的で次のようなコマンドの実行を行います。

vssadmin delete shadows / all / quiet

wmic shadowcopy delete bcdedit / set { default } bootstatuspolicy ignoreallfailures bcdedit / set { default } recoveryenabled no wmic SHADOWCOPY / nointeractive

その他にもイベントログ削除(wevtutil clapplication, wevtutil cl security, wevtutil cl system)を通じて自分の攻撃方式を追跡できないようにします。

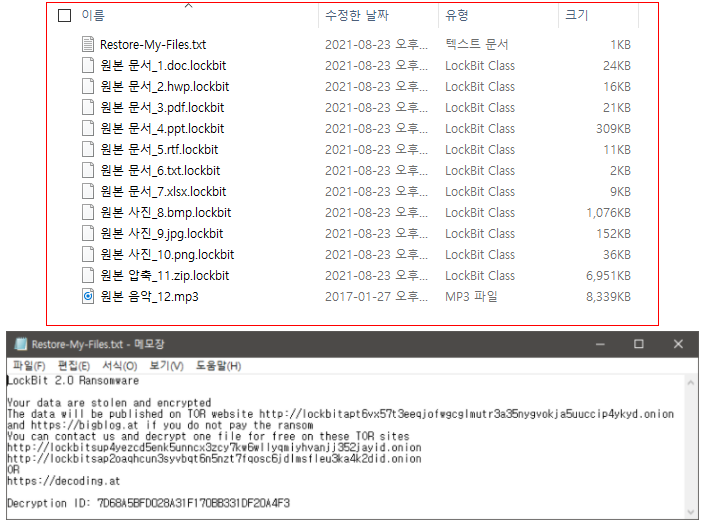

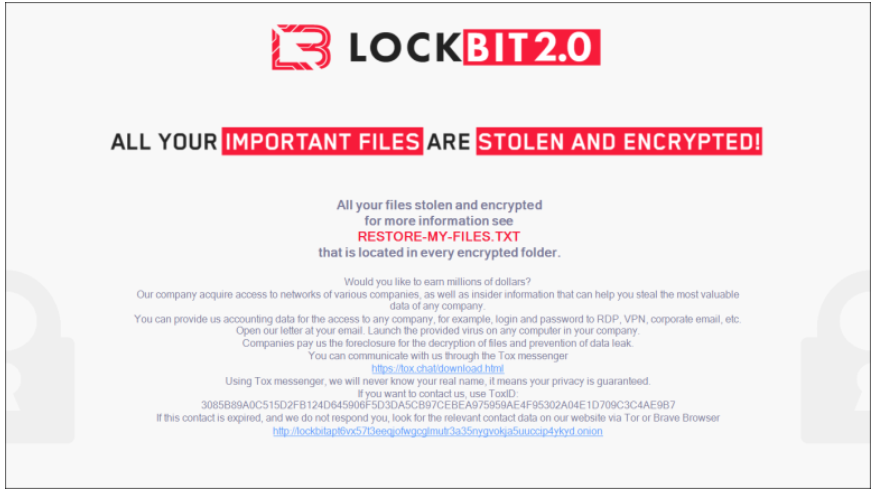

LockBitランサムウェア(v2.0)で暗号化されたファイルは従来と同様に.lockbitファイルの拡張名に変更され、各フォルダごとにRestore-My-Files.txt決済案内ファイルを生成します。

HKEY_CURRENT_USERSoftware\Microsoft\Windows\CurrentVersion\Run

- {2C5F9FCC-F266-43F6-BFD7-838DAE269E11} = C:\Users\%UserName%\Desktop\LockBit_Ransomware.hta

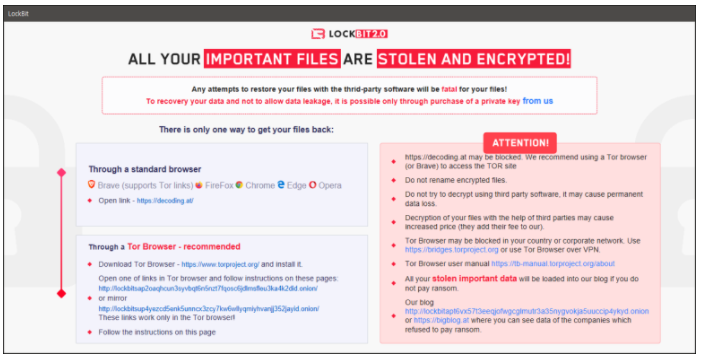

また、LockBit_Ransomware.htaメッセージファイルを自動実行し、LockBit2.0バージョンによって暗号化されていることを案内しています。

その他にもデスクトップの壁紙を「C:\Users\%UserName%\AppData\Local\Temp\.tmp.bmp」

の絵ファイルに変更してLockBit 2.0バージョンに対する案内をしています。

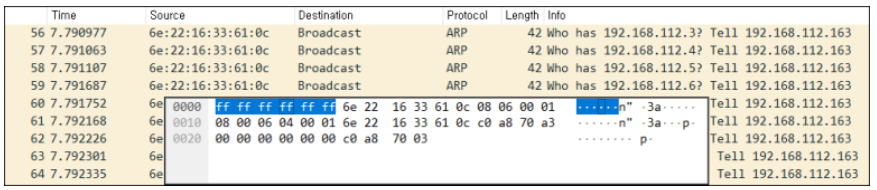

LockBit ランサムウェア(v2.0)は、WOL(Wake-on-LAN)機能により実行されたPCと同じIP帯域に対してWOL パケットを転送し、装置がオフになっている場合、自動的に実行できます。

また、プリンター機能により、9,999ページの印刷物を出力でき、出力される内容は決済案内メッセージと同じ内容が含まれています。

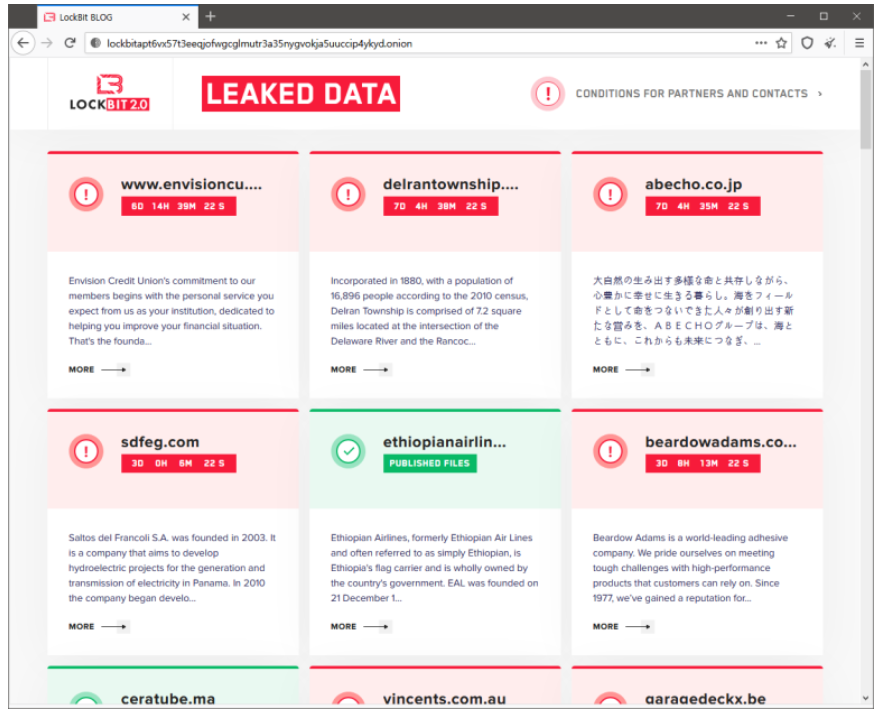

LockBit ランサムウェア組織は、ランサムウェア攻撃以前にStealBit という情報流出悪性コードに事前に感染させ、重要データを外部へ転送する行為を行った後、ファイル暗号化を進めるという特徴を持っています。

流出したデータをLEAKED DATAサイトで公開しており、もし身代金を支払わない場合は情報が公開されてしまうと思われます。

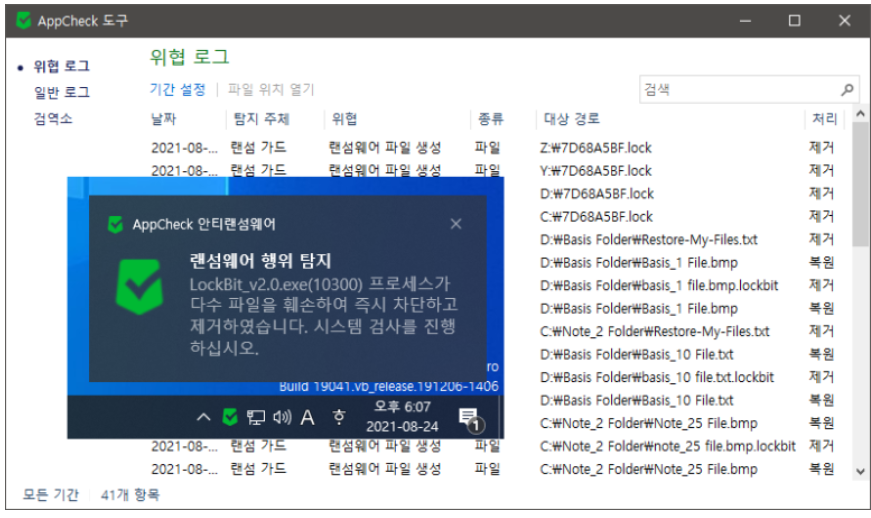

AppCheckは、LockBitランサムウェア(v2.0)によってファイルが暗号化された場合、遮断及び破損されたファイルの自動復元を行います。

LockBitランサムウェア組織は、他のランサムウェア組織と比較して、ファイル暗号化のスピードとStealBitによるデータの外部流出を比較表で広報し、多くのパートナーが参加するように誘導しています。

現在は南米、ヨーロッパ、台湾などを中心に攻撃が活発に行われており、今後国内でも被害が発生する可能性が非常に高いためご注意ください。