ブログ BLOG

- 作成日時

- 2021-08-03

- 照会

- 25532

2017年5月に世界中を襲ったWannaCryランサムウェアには、ファイル暗号化機能の他に、ETERNALBLUE SMB脆弱性(MS17-010セキュリティパッチ)を通じて、

Wormのようにネットワークと繋がった装置で感染が可能な機能が含まれていました。

その後も当該脆弱性を悪用したLucky、Satan、Katyusha・ランサムウェアなどが発見されたが、2021年6月末ごろから中国で

製作されたものと推定されるWannaCry・ランサムウェア(v3.0)バージョンが確認されました。

最初に実行されたWanna Cryランサムウェア(v3.0)バージョンは、「C:\Users\%User Name%\Desktop\1.bmp」画像ファイルを

一時生成してデスクトップの背景を変更し、画像ファイルは自動削除処理されます。

その後、ファイル暗号化が進められる過程で、「WannaCry3.0@Please_Read_Me@」というメッセージウィンドウを生成し、

ランサムウェアによってファイル暗号化が行われたという中国語メッセージを表示しており、GUI上では英語もサポートする予定だと思われます。

暗号化されたファイルはwannacryファイル拡張子に変更され、".bmp、.doc、.docx、.jpeg、.jpg、

.png、.ppt、.pptx、..rar、.xls、.xlsx、.zip"ファイルに対してのみ暗号化処理が行われます。

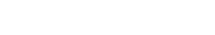

暗号化されたファイルのコードを原本コードと比較してみると、0x0~0x1ヘッダー値のみを変更する2 Bytes毀損の方式で

行われたことを確認することができ、これは実際の流布のための目的よりも、何らかのテストを目的として作成されたのではないかと疑われます。

生成された@Please_Read_Me@。txt決済案内ファイルでは、中国語で作成されており、

特定のメールでビットコインを送るように案内しています。

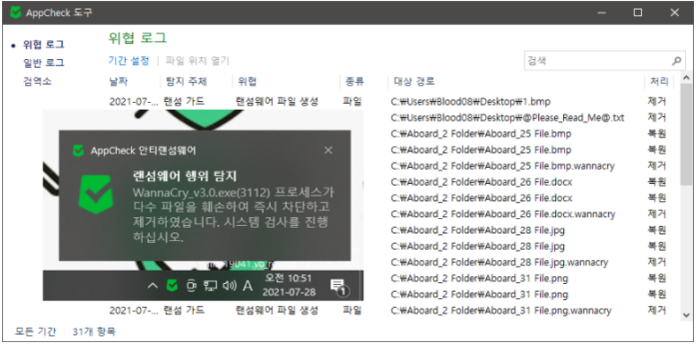

AppCheckは、WannaCryランサムウェア(v3.0)によって、2Bytes領域に対してのみファイル毀損が発生する行為に対しても、

ランサムウェア行為探知·遮断以前に一部毀損されたファイルの自動復元をサポートしています。

WannaCryランサムウェア(v3.0)バージョンは、単なるファイル毀損行為のみを行いますが、

後で機能を追加することによりSMB脆弱点流布機能や実際のランサムウェアのようにファイル暗号化機能を遂行する場合、

特定の国にとって脅威になり得るので、非正常なファイル毀損行為に対しても遮断をサポートできる製品で、より安全にシステムを保護することをおすすめします。