ブログ BLOG

- 作成日時

- 2021-10-27

- 照会

- 23508

今回のランサムウェアは、2021年3月頃にVirusTotal検査サービスにアップロードされたPrometheus ランサムウェアで、Thanosランサムウェアと似ています。

■ Prometheus ランサムウェア ファイル 暗号化 パターン

.[<3桁Random>-<3桁Random>-<3~4桁Random>]

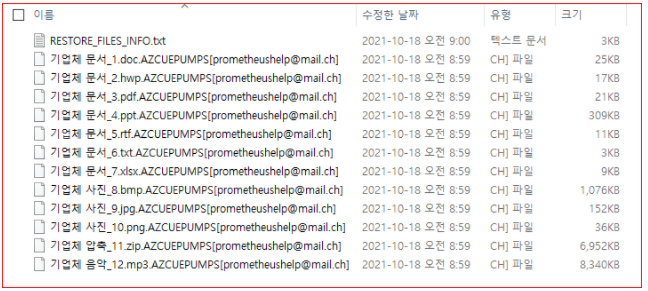

.AZCUEPUMPS[prometheushelp@mail.ch]

.KPSTARGARD[prometheusdec@yahoo.com]

.PROM[prometheushelp@mail.ch]

Prometheus ランサムウェアは、変化ごとに様々なファイル拡張名パターンに変更され、メッセージファイルで自身を「PROMETHEUS GROUP」と呼びます。

実行されたPrometheus ランサムウェアは、ファイル暗号化以前に、次のような様々な動作を行います。

(1)Microsoft Defenderワクチンプログラムの無力化

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" Set-MpPreference -DisableArchiveScanning $true

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" Set-MpPreference -DisableBlockAtFirstSeen $true

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" Set-MpPreference -DisableIOAVProtection $true

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" Set-MpPreference -DisablePrivacyMode $true

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" Set-MpPreference -DisableScriptScanning $true

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" Set-MpPreference -HighThreatDefaultAction 6 -Force

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" Set-MpPreference -LowThreatDefaultAction 6

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" Set-MpPreference -ModerateThreatDefaultAction 6

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" Set-MpPreference -SevereThreatDefaultAction 6

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" Set-MpPreference -SignatureDisableUpdateOnStartupWithoutEngine $true

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" Set-MpPreference -SubmitSamplesConsent 2

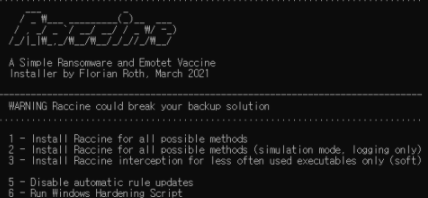

(2) Raccine ランサムウェア保護プログラムの無力化

既にご紹介したThanosランサムウェアに追加されたRaccineランサムウェア保護プログラム無力化機能が同様に含まれています。

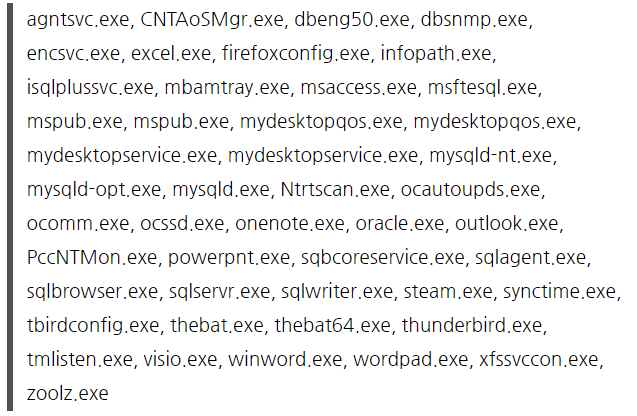

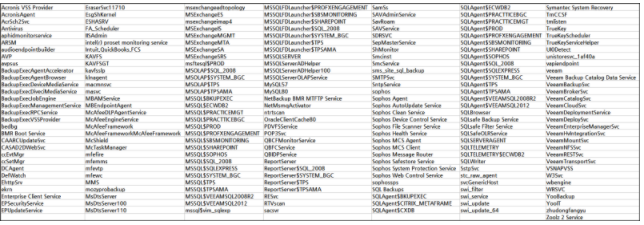

(3) 特定プロセス実行遮断

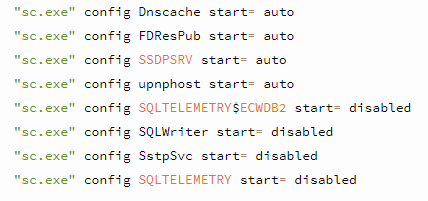

(4) 様々なサービス開始タイプ設定値の変更

(5) 特定サービス実行中止

バックアップ、SQL DB、セキュリティソリューションなど様々なサービスが停止し、ファイル暗号化の妨げにならないようにします。

(6) システム復元の無力化

"powershell.exe" & Get-WmiObject Win32_Shadowcopy | ForEach-Object { $_Delete(); }

(7) SMBプロトコル機能の活性化

"powershell.exe" & Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

(8) Windowsファイアウォールルールの変更

"netsh" advfirewall firewall set rule group="File and Printer Sharing" new enable=Yes

"netsh" advfirewall firewall set rule group=\"Network Discovery\" new enable=Yes

その他にも、ゴミ箱の空にする("cmd.exe"crds<ドライブ文字>\$Recycle.bin)機能などが動作します。

暗号化されたファイルは?AZCUEPUMPS [prometheushelp@mail.ch] ファイル拡張名に変更され、次のような追加で決済案内メッセージが表示されます。

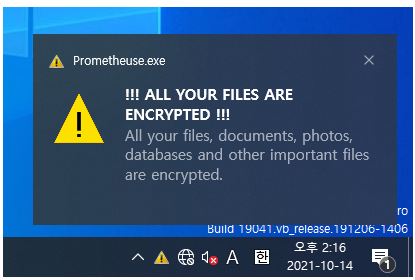

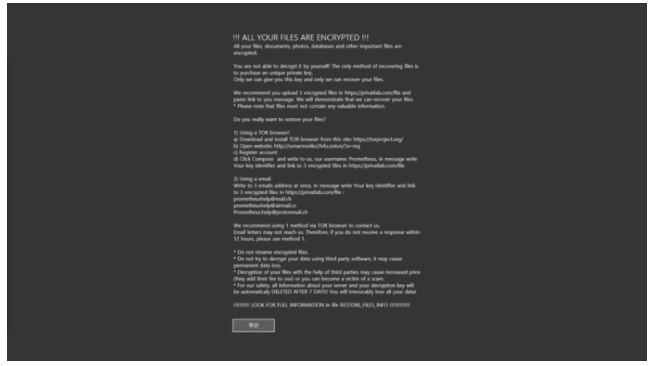

まず、通知アイコン領域に「!!! 「ALL YOUR FILES ARE ENCRYPTED!!!」通知メッセージを表示します。

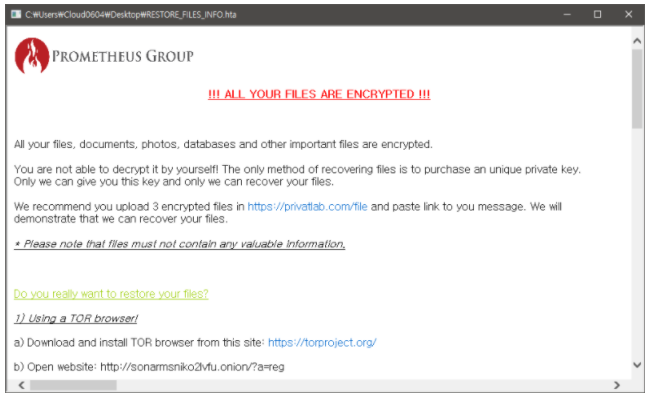

また、デスクトップ画面に生成された

「C:\Users\%UserName%\Desktop\RESTORE_FILES_INFO.hta」ファイルを自動実行しメッセージ情報を生成します。

その他に、Windows Logon画面でランサムウェアメッセージ出力のため、

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\legalnoticecaption"

と "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\legalnoticetext" レジストリ値にメッセージ情報を追加して出力します。

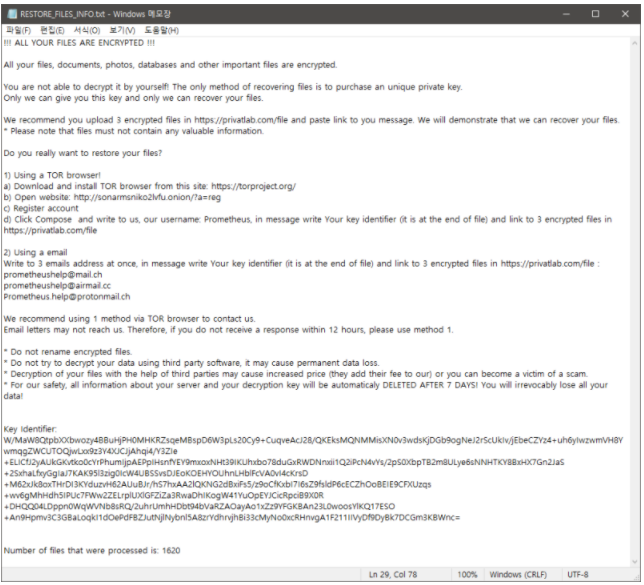

Windows起動後、

"C:\Users\%UserName%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\mystartup.lnk"ショートカットファイルの実行を通して、

"C:\Users\%UserName%\AppData\Local\Temp\RESTORE_FILES_INFO.txt" メッセージファイルを追加で生成することができます。

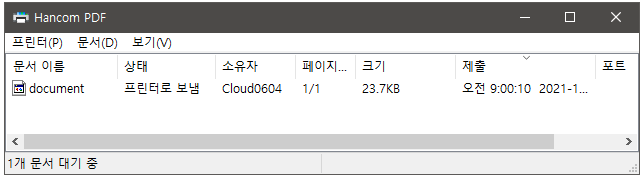

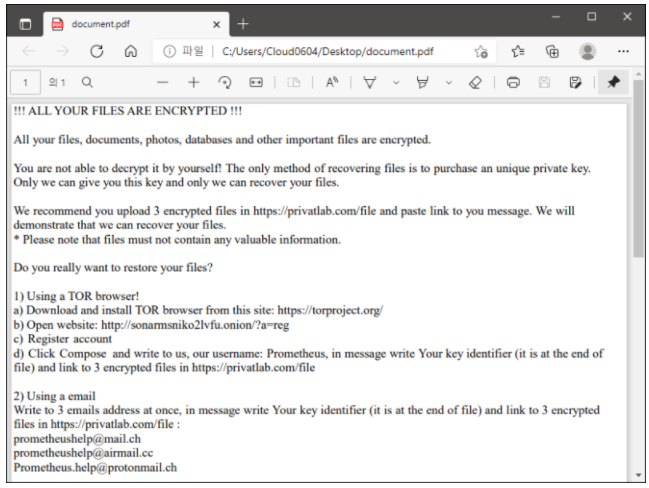

興味深い部分は、印刷機能によってランサムウェアのメッセージ情報を出力する機能が含まれており、この機能は、LockBitランサムウェアでも確認できます。

もし正常に印刷されたり、PDF 文書で出力される場合は、上記のようなメッセージ情報を確認することができます。

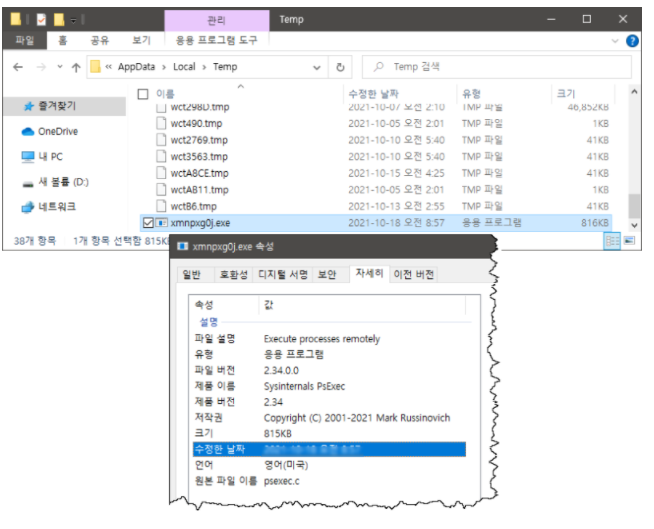

このPrometheusランサムウェアは、感染時に一時フォルダ(%Temp%\<Random>.exe)に

Sysinternals PsExecファイルを追加する特徴を持っています。

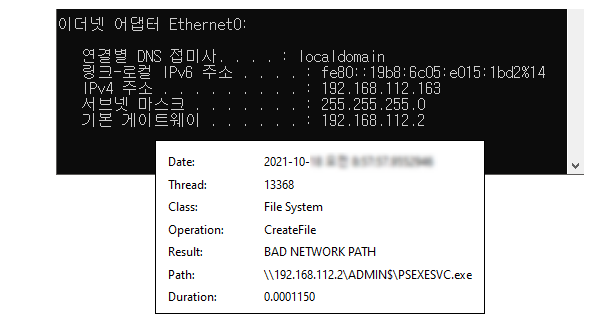

これにより、基本ゲートウェイ(ルータ)にPsExecファイル(PSEXESVC.exe)を生成し、企業内部のネットワークを対象に遠隔でランサムウェア設置を進める目的だと考えられます。

AppCheckは、Prometheusランサムウェアによってファイルの暗号化が進められる場合、遮断·遮断する前に一部毀損されたファイルに対する自動復元をサポートしています。

企業を標的に攻撃が行われるPrometheusランサムウェアは、1台の感染により内部ネットワークを通じた電波を目的とした追加攻撃が行われる可能性があることを肝に銘じて頂き、様々な機能を通してセキュリティ製品の検知を迂回しようとする姿を確認することができました。